Certificados SSL: definición y funcionamiento

Internet es para muchos un lugar maravilloso en el que hay información gratuita, se establece una comunicación global y se intercambian conocimientos de forma ilimitada. Sin embargo, no todos los usuarios de la World Wide Web tienen buenas intenciones: los delincuentes siguen encontrando nuevos métodos para obtener datos sensibles, como son, por ejemplo, las contraseñas del correo electrónico o de la banca online. Para tales fines, se crean páginas web fraudulentas que se parecen a las de empresas serias. Así, los usuarios más ingenuos suelen caer en esta trampa, facilitándoles sus datos privados a los delincuentes de forma involuntaria. Algunas páginas inofensivas también son el blanco de los delincuentes: si la transmisión entre el usuario y el servidor del administrador no es lo suficientemente segura, puede que haya terceros que accedan al tráfico de datos.

Para proteger los datos de los usuarios de tales actos criminales, puede recurrirse a los certificados SSL, que permiten que las páginas web aseguren a los usuarios (o más exactamente, al navegador) que están protegiendo activamente sus datos.

Certificados SSL con IONOS

Protege tu dominio y consigue la confianza de tus clientes con una página web con encriptación SSL.

SSL son las siglas de Secure Sockets Layer y hacen referencia a un protocolo de cifrado en la pila de protocolos TCP/IP. Un certificado SSL actúa como prueba de identidad vinculante y suele contener información con la que el navegador y el servidor pueden elaborar el cifrado.Sin embargo, en lugar de SSL, hoy en día los certificados se basan por defecto en el sucesor TLS (Transport Layer Security), aunque se siga utilizando el nombre antiguo.

¿Qué es un certificado SSL?

Los certificados ya no tienen que trabajar con el protocolo SSL, sino con TLS (Transport Layer Security), más nuevo y más seguro. No obstante, en la práctica se habla sobre todo de certificados SSL para hacer referencia a la protección de la página web y del servidor mediante la tecnología de encriptación. En sí, un certificado es un simple registro: un archivo contiene abundante información, entre la que se encuentra el nombre del expedidor, el número de serie o la huella dactilar para el cifrado. Los certificados adoptan diversos formatos de archivo y si el gestor de una página web quiere utilizar uno determinado, tiene que instalarlo en el servidor.

En el siguiente artículo se comparan SSL y TLS. Descubre sus particularidades.

Para obtener un certificado, los gestores de páginas web deben dirigirse a un organismo de certificación. Estas organizaciones están autorizadas para emitir certificados SSL, pero en la mayoría de los casos exigen unas tasas por ofrecer sus servicios. ¿Puede un administrador crear su propia organización? No, Los proveedores de navegadores como Microsoft, Mozilla o Google también tienen que aceptar los certificados, pues de lo contrario el certificado en cuestión no tendría la menor utilidad. Esto es lo que constató Symantec: después de que Google perdiera la confianza en el fabricante de software, Chrome dejó de soportar sus certificados. A partir de entonces, los usuarios del navegador de Google pueden observar que ya no existe el símbolo de cifrado que indica que la transferencia de datos se produce de forma segura al navegar por una página web que utiliza un certificado Symantec

Puedes encontrar más información sobre el conflicto entre Google y Symantec y sobre cómo los gestores de páginas web pueden manejar los certificados del fabricante en el siguiente artículo de la Digital Guide “Renovar certificado SSL: adapta tu web a Chrome y Mozilla”

¿Qué validez tiene un certificado SSL?

Un certificado aceptado por un navegador no es válido para siempre, sino que todo certificado SSL tiene una fecha de caducidad de entre 3 y 24 meses . Si se alcanza, se ha de renovar, pues de lo contrario las páginas correspondientes no gozarán de la seguridad deseada. Aun cuando la renovación regular de los certificados puede requerir la inversión de tiempo y dinero, es necesaria, pues solo puede garantizarse la seguridad del usuario si los organismos de autenticación comprueban regularmente la integridad, la identidad y los mecanismos de cifrado.

En un certificado SSL no solo está registrado hasta cuándo es válido, sino también a partir de cuándo.

Certificado SSL: cómo funciona la encriptación

Hay varias posibilidades a la hora de cifrar transferencias de datos. Normalmente se necesita una clave para el cifrado, que también servirá para que el mensaje vuelva a ser legible. Este método no resulta muy práctico en Internet, donde los usuarios se ponen en contacto con personas u organizaciones con las que nunca antes han tenido comunicación más allá de Internet. Por ello, no existe posibilidad alguna de entregar una clave sin enviarla primero sin cifrar a través del medio público disponible, de ahí que los certificados SSL utilicen otro procedimiento.

En una infraestructura de clave pública (PKI) no se crea una sola clave, sino dos: una completamente pública y una privada. Los mensajes se cifran con la clave pública (public key) y solo pueden descifrarse con la clave privada (private key). La clave pública es aquella que recibe el navegador a través del certificado y la que utiliza para el cifrado. A la hora de codificar los datos hay diferentes métodos y, para ello, el servidor web entrega al navegador la información que necesita por medio del certificado.

Uno de los métodos más utilizados actualmente para la codificación es, por ejemplo, AES (Advanced Encryption Standard) con la función hash criptográfica SHA256. Sin embargo, dado que tanto los ciberdelincuentes como los expertos en criptografía se dedican a detectar los puntos débiles de los mecanismos de cifrado, los estándares cambian regularmente. Un método que hasta el año pasado resultaba infalible, puede que mañana sea descifrado y ya no se considere seguro.

¿Qué tipos de certificados SSL existen?

Existen varios tipos de certificados SSL. Aunque hay diversos expedidores que utilizan diferentes mecanismos de verificación, estos factores no son los criterios decisivos. Los certificados SSL se diferencian más bien por el grado de exhaustividad de la revisión del solicitante y por la amplitud del alcance de los certificados.

Validación

Existen tres tipos de validación, los cuales se diferencian en cuanto al tiempo de procesamiento y a los costes derivados. Mientras que los certificados SSL de la categoría validación de dominio pueden obtenerse gratis, los particulares y las empresas de menor envergadura rara vez pueden hacer frente a los costes de una validación ampliada.

Domain validation (DV)

La validación de dominio o domain validation en inglés, constituye el tipo más sencillo de certificado SSL. La validación de las personas encargadas de la página web se realiza de forma superficial. A menudo, el organismo de autenticación envía un correo electrónico a la dirección de email especificada en el sistema WHOIS. Al solicitante se le pide, por ejemplo, que modifique una entrada DNS o que suba un archivo determinado al servidor para señalizar el control del dominio.

El proceso de validación puede realizarse de forma completamente automatizada, de ahí que muchos consideren que no es seguro. Algunos navegadores marcan los certificados SSL DV por separado para hacer referencia a unos estándares de seguridad que, en comparación con otros certificados, son más bajos. En este tipo de certificados no se ofrece información sobre los titulares de las páginas web.

Organization validation (OV)

Los certificados SSL OV están un nivel por encima de los anteriores en lo que a seguridad se refiere. En el marco de la validación, el organismo verificador solicita documentación de los propietarios de las páginas web, normalmente una vez se haya completado automáticamente la validación de dominio. El tipo de documentos necesarios depende de la organización que concede los certificados –a menudo se trata de un extracto del Registro Mercantil. Algunos organismos de autenticación también contactan por teléfono con los administradores. Los certificados SSL OV ofrecen más seguridad a los usuarios, ya que se monitorea más de cerca a los responsables de las páginas web, y además tienen la ventaja de que hacen que dicha información sea más visible al usuario en el propio certificado.

Extended validation (EV)

Los certificados SSL ofrecidos bajo la etiqueta de extended validation (validación ampliada) conforman el nivel de seguridad más elevado. En este tipo de certificados se validan el dominio y la organización vinculada a este, así como el solicitante. Asimismo, también se controla si dicho solicitante trabaja realmente para la organización o empresa especificadas y si está autorizado para pedir tal certificado. Por otro lado, el organismo certificador debe estar capacitado para realizar esta validación más exhaustiva. Dicha autorización se obtiene superando un control en el CA/Browser Forum, una asociación voluntaria de organismos de certificación y de fabricantes de navegadores.

Costes: SSL gratuito vs. SSL de pago

Un factor tener en cuenta en la categorización y selección de un certificado SSL es el coste asociado a su compra. Tomando como base los tres tipos de certificados anteriormente nombrados, se puede afirmar grosso modo que : cuanto más exhaustiva sea la validación, más alto será el precio del certificado final. Con todo, en 2015 apareció una autoridad de certificación, esta es, Let's Encrypt, que desde entonces emite certificados de forma gratuita.

A principios de marzo de 2020, Let’s Encrypt tuvo que retirar más de tres millones de certificados SSL/TLS activos. El motivo fue un error en Boulder, el software de código abierto utilizado por Let's Encrypt, al verificar los registros de la CAA (Certification Authority Authorization). En teoría, este error hizo posible que se crearan certificados para otros dominios. La única solución para los afectados era la de generar un nuevo certificado en un plazo de 24 horas para restablecer la encriptación del proyecto en cuestión.

Diferencias entre los certificados gratuitos y los de pago

Si lo que se pretende es proteger la página web para que se acceda a ella con HTTPS en vez de con HTTP, se puede recurrir tanto a un certificado gratuito como a uno de pago. Los dos implementan el protocolo de transmisión SSL (es decir, el TLS) y, por lo tanto, garantizan la transferencia de datos segura para los clientes y los servidores.

No obstante, existen puntos que diferencian de manera determinante a los certificados gratuitos de los de pago:

- Grado de validación: en la emisión de un certificado, la verificación del operador del sitio web no es muy extensa. La validación de dominio es, en este caso, el nivel de control habitual. Los certificados con un nivel de seguridad mayor están sujetos a pago.

- Validez: la mayor parte de los certificados de pago tienen una validez de entre uno y dos años. Los gratuitos caducan en un máximo de 90 días. Es decir, quien opte por un certificado SSL/TLS gratuito, tendrá que cambiarlo con mayor frecuencia.

- Pertenencia a dominio: un certificado SSL gratuito se vincula siempre a un único dominio. Las soluciones SSL/TLS de pago generan certificados que se puedan usar para diferentes sitios web.

Las ventajas del SSL de pago

El SSL de pago ofrece varias ventajas, si bien las diferencias principales con respecto a los certificados gratuitos ya se han mencionado: la validez de los certificados de pago es mayor (dependiendo del proveedor y del paquete seleccionado) y se pueden usar con diferentes dominios. Además de ofrecer una flexibilidad mayor, también se exige menos esfuerzo por parte del operador web. En caso de que surja algún problema, las entidades de certificación suelen ofrecer soporte individual, una ventaja a la que los usuarios de certificados gratuitos tienen que renunciar.

Otra ventaja de los certificados SSL de pago es que tanto el aviso de protección, como el nombre de la empresa, se muestran a menudo en la barra de direcciones del navegador, siempre que se elija el proveedor y el paquete adecuados.

En IONOS encontrarás certificados SSL a un precio asequible. En lo que a costes y alcance se refiere, los packs individuales ofrecen tanto a los usuarios particulares como a las empresas una protección completa con un cifrado de alta calidad.

¿Qué modelo es el más apropiado?

El certificado SSL de pago con la etiqueta EV constituye, sin duda, la solución de encriptación óptima para el proyecto web. No obstante, solo las empresas de mayor tamaño pueden permitirse este tipo de certificación. Los certificados a un precio más asequible son adecuados para los proyectos web en el sector pyme, siempre y cuando no se tengan que transmitir datos sensibles como, por ejemplo, datos bancarios. Para proyectos más pequeños en los que la transmisión de datos personales no desempeñe ninguna función determinante, los certificados SSL gratuitos presentan una buena alternativa a las ofertas de pago. No obstante, en estos casos se requerirá un mayor esfuerzo de gestión.

Generador gratuito de nombres de empresa

Encuentra y registra directamente el dominio asociado al nombre de tu empresa nueva.

Alcance

Cuando se solicita un certificado SSL es conveniente tener en cuenta su alcance y si, por ejemplo, este también da cobertura a subdominios.

Single name

Un certificado normal solo es válido para un único dominio. Esto significa que www.example.com y todas las subpáginas asociadas están protegidas por el certificado SSL, pero no los subdominios. Para protegerlos, debe solicitarse un nuevo certificado o adquirir un certificado wildcard.

Wildcard

Estos certificados se llaman así porque trabajan con una wildcard (comodín en español). En lugar de comprender, por ejemplo, únicamente www.example.com, estos certificados SSL también son válidos para todos los subdominios, es decir, para mail.example.com o blog.example.com. Se expiden con la forma *.example.com y el asterisco simboliza la wildcard.

Multi domain

Los certificados multidominio (también llamados certificados SAN) van más allá del alcance de los certificados single name o wildcard. Así, muchos organismos certificadores ofrecen certificados a sus clientes que abarcan hasta 100 dominios. Con ello, los solicitantes pueden protegerse con un único certificado, ya sea www.example.com o www.example.org. Esto es posible mediante una extensión Subject Alternative Name (SAN), es decir, un campo adicional en el certificado que contiene el resto de dominios.

¿Cómo se identifica un certificado SSL?

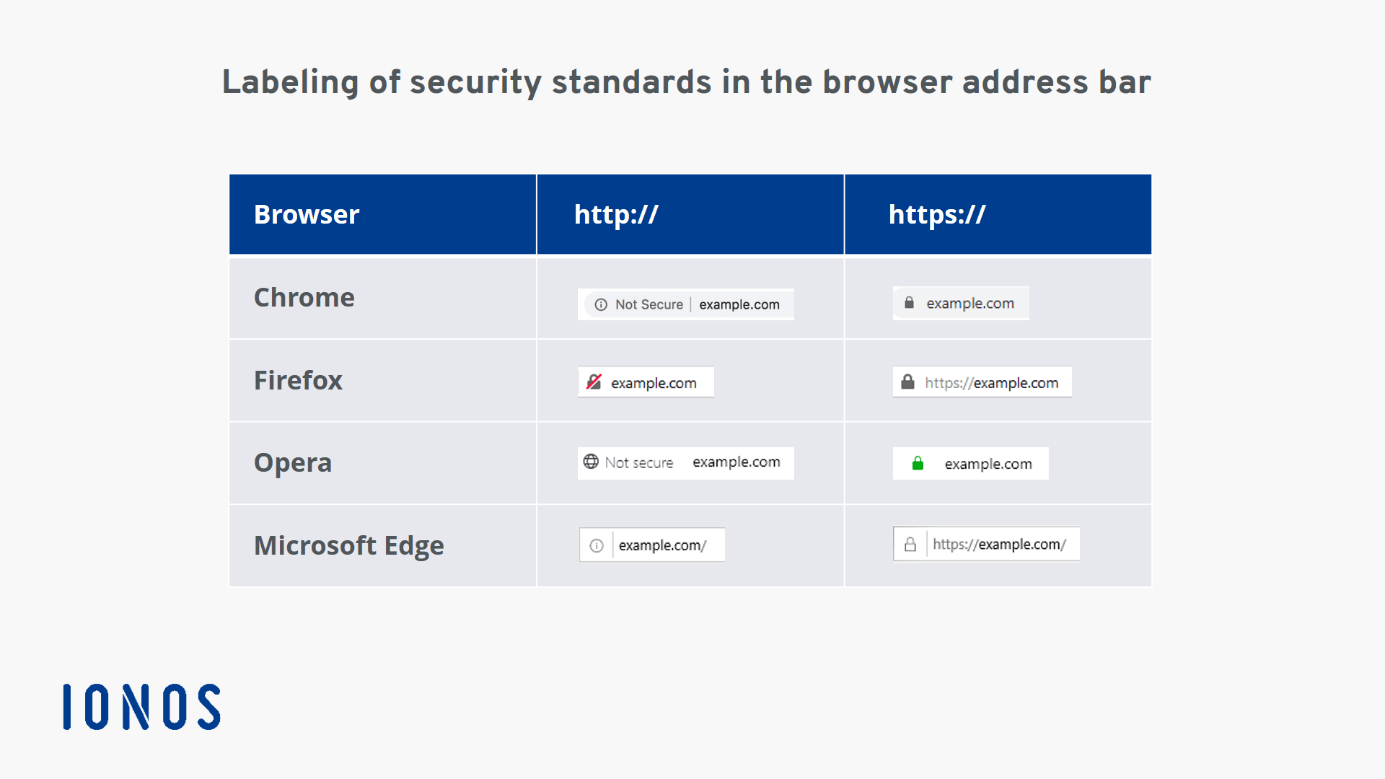

Si se utiliza un navegador actual, es muy fácil averiguar si está visitándose una página web protegida con SSL/TLS tan solo echando un vistazo a la barra de direcciones. Esta cuenta con dos elementos que indican si está o no cifrada: por un lado, el símbolo del candado y, por el otro, la “s” de https://. Esta “s” adicional proviene de “secure” e indica a los usuarios que se ha añadido un nivel de cifrado SSL/TLS al protocolo de transferencia de hipertexto (HTTP). En la pila de protocolos TCP/IP también se añade una capa de cifrado adicional, es decir, entre TCP y HTTP.

El símbolo del candado (normalmente verde) es una señal clara del navegador que indica que la página web visitada tiene un certificado válido. Asimismo, aunque muchos usuarios no lo saben, se trata de un botón que ofrece información adicional sobre la seguridad de la página web. Al pulsar en él se abre una ventana emergente con datos sobre el expedidor del certificado, sobre el cifrado utilizado y sobre su validez.

Si la página visitada no tiene un certificado SSL válido, no se verá ni un candado verde ni https:// en la línea de direcciones. Algunos navegadores avisan cuando los usuarios intentan transmitir en este tipo de páginas contraseñas u otros datos sensibles advirtiendo de que puede que los datos sean interceptados por desconocidos.

El simple hecho de que una página web no tenga un certificado SSL no quiere decir que sea una página fraudulenta. No obstante, el riesgo de que los delincuentes roben datos personales importantes es mayor en estas páginas que en las que cuentan con un certificado SSL. Por ello, HTTPS resulta prácticamente indispensable en la transmisión de datos sensibles.